Usuários da Apple Cuidado com este Malware Usa o MS Word para Infectar o MacOS

Ataques baseados em macro proveniente de documentos maliciosos do Microsoft Word existiram por um tempo agora como ainda é considerado uma das maneiras mais eficazes de comprometer uma máquina Windows. Agora, parece que esta forma de ataque está chegando ao Mac também.

Pesquisadores de segurança conseguiram identificar tal ataque em um dispositivo Mac por meio de um arquivo do Word intitulado "Aliados e Rivais dos EUA Digerem a Vitória de Trump - Carnegie Endowment for International Peace". Oculto dentro do arquivo é uma macro incorporada que pode ser acionada se um usuário abrir o documento em um aplicativo do Word que tenha sido configurado para permitir macros.

Se o usuário decidir abrir o arquivo apesar do aviso que pisca ao abri-lo, o a macro incorporada iria verificar se o firewall de segurança LittleSnitch está sendo executado. Se não for, a macro fará o download de uma carga criptografada do securitychecking.org. Quando o download estiver concluído, o macro, em seguida, descriptografar a carga útil usando uma chave codificada, seguida pela execução da carga útil.

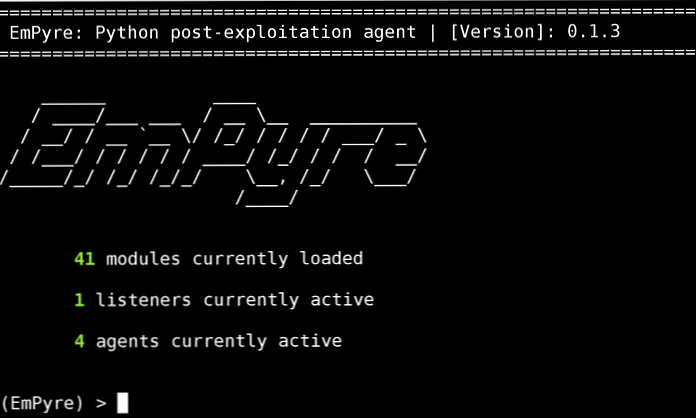

De acordo com pesquisadores de segurança, o código baseado em Python encontrado na macro é quase um cópia direta de um framework de exploração de código aberto conhecido para Mac chamado EmPyre. Embora os pesquisadores não consigam colocar as mãos na carga útil que o securitychecking.org estava servindo, os componentes EmPyre significam que a macro poderia potencialmente ser usado para monitorar webcams, roubar senhas e chaves de criptografia armazenadas em um chaveiro e acessar os históricos de navegação.

Este arquivo do Word malicioso marca a primeira vez que alguém tentou comprometer um Mac via abuso de macro. Embora o malware não seja particularmente avançado, não há como negar que macros ainda são altamente eficazes quando se trata de comprometer uma máquina. Os usuários de Mac provavelmente devem ser mais vigilantes quando se trata de arquivos do Word a partir de agora.

Fonte: Ars Technica