Se eu comprar um computador com Windows 8 e inicialização segura, ainda posso instalar o Linux?

O novo sistema UEFI Secure Boot no Windows 8 causou mais do que seu quinhão de confusão, especialmente entre os booters duplos. Continue lendo enquanto esclarecemos os equívocos sobre a inicialização dupla com o Windows 8 e o Linux.

A sessão de perguntas e respostas de hoje nos é oferecida por cortesia do SuperUser - uma subdivisão do Stack Exchange, um agrupamento de sites de perguntas e respostas conduzido pela comunidade..

A questão

Leitor de SuperUser Harsha K está curioso sobre o novo sistema UEFI. Ele escreve:

Já ouvi muito sobre como a Microsoft está implementando o UEFI Secure Boot no Windows 8. Aparentemente, isso impede que carregadores de boot “não autorizados” sejam executados no computador, para evitar malwares. Há uma campanha da Free Software Foundation contra o boot seguro, e muitas pessoas têm dito online que é uma “tomada de poder” da Microsoft “eliminar sistemas operacionais livres”..

Se eu tiver um computador que tenha o Windows 8 e o Secure Boot pré-instalados, ainda poderei instalar o Linux (ou algum outro sistema operacional) mais tarde? Ou um computador com Secure Boot só funciona com o Windows??

Então qual é o acordo? Os booters dual são realmente sem sorte??

A resposta

Nathan Hinkle, colaborador do SuperUser, oferece uma fantástica visão geral do que a UEFI é e não é:

Primeiro de tudo, a resposta simples à sua pergunta:

- Se você tiver um tablet ARM executando o Windows RT (como o Surface RT ou o Asus Vivo RT), então você não será capaz de desabilitar o Secure Boot ou instalar outros sistemas operacionais. Como muitos outros tablets ARM, esses dispositivos só executar o sistema operacional que eles vêm com.

- Se você tiver um computador não-ARM executando o Windows 8 (como o Surface Pro ou qualquer um dos inúmeros ultrabooks, desktops e tablets com um processador x86-64), você pode desativar o Secure Boot completamente, ou você pode instalar suas próprias chaves e assinar seu próprio bootloader. De qualquer jeito, você pode instalar um sistema operacional de terceiros como uma distribuição Linux ou FreeBSD ou DOS ou o que lhe agrada.

Agora, vamos aos detalhes de como toda essa coisa de Secure Boot realmente funciona: Há muita desinformação sobre o Secure Boot, especialmente da Free Software Foundation e grupos similares. Isso dificultou a localização de informações sobre o que o Secure Boot realmente faz, então tentarei o meu melhor para explicar. Note que não tenho experiência pessoal com o desenvolvimento de sistemas de inicialização seguros ou qualquer coisa assim; isso é exatamente o que eu aprendi lendo online.

Em primeiro lugar, Inicialização Segura é não algo que a Microsoft veio com. Eles são os primeiros a implementá-lo amplamente, mas não o inventaram. Faz parte da especificação UEFI, que é basicamente uma substituição mais recente para o BIOS antigo que você provavelmente está acostumado. O UEFI é basicamente o software que fala entre o SO e o hardware. Os padrões UEFI são criados por um grupo chamado “UEFI Forum“, que é composto por representantes da indústria de computação, incluindo Microsoft, Apple, Intel, AMD e um punhado de fabricantes de computadores..

Segundo ponto mais importante, ter Boot Seguro ativado em um computador não não significa que o computador nunca pode inicializar qualquer outro sistema operacional. Na verdade, os Requisitos de Certificação de Hardware do Windows da Microsoft determinam que, para sistemas não-ARM, você deve ser capaz de desabilitar a Inicialização Segura e alterar as chaves (para permitir outros sistemas operacionais). Mais sobre isso depois.

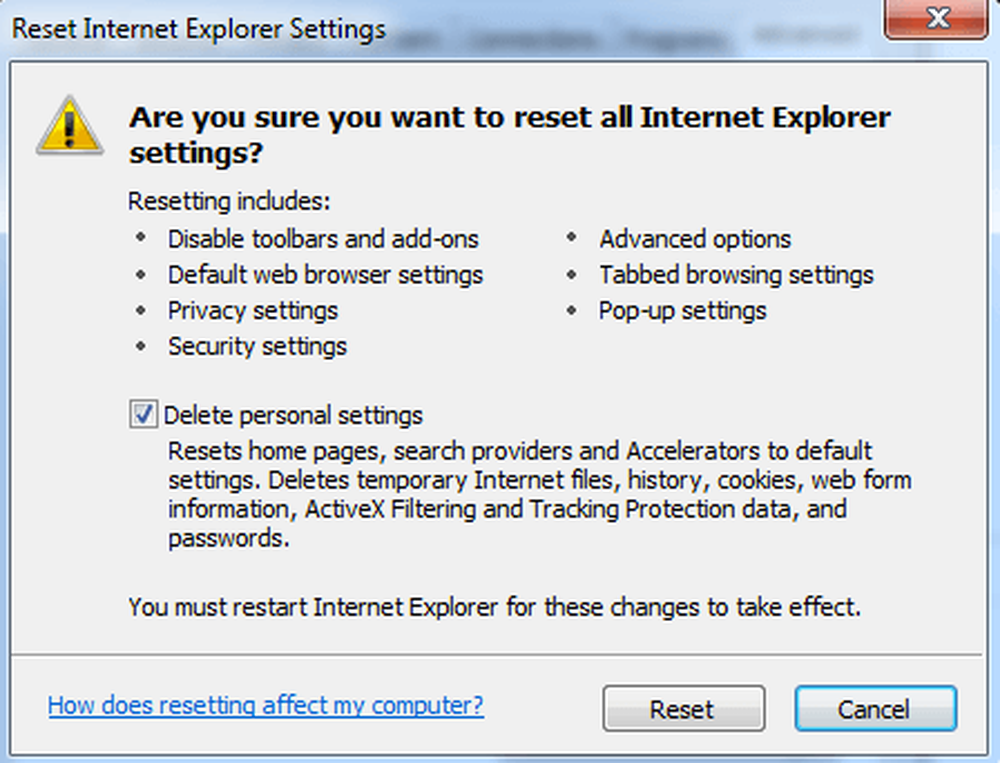

O que o Secure Boot faz?

Essencialmente, evita que malwares ataquem seu computador através da seqüência de inicialização. O malware que entra pelo bootloader pode ser muito difícil de detectar e parar, porque pode se infiltrar em funções de baixo nível do sistema operacional, mantendo-o invisível para o software antivírus. Tudo o que o Secure Boot realmente faz é verificar se o bootloader é de uma fonte confiável e se não foi adulterado. Pense nisso como as tampas pop-up em garrafas que dizem "não abra se a tampa estiver aberta ou se o selo tiver sido adulterado".

No nível superior de proteção, você tem a chave da plataforma (PK). Existe apenas um PK em qualquer sistema e é instalado pelo OEM durante a fabricação. Essa chave é usada para proteger o banco de dados KEK. O banco de dados KEK contém chaves de troca de chaves, que são usadas para modificar os outros bancos de dados de inicialização segura. Pode haver várias KEKs. Existe então um terceiro nível: o Banco de Dados Autorizado (db) e o banco de dados Proibido (dbx). Eles contêm informações sobre Autoridades de Certificação, chaves criptográficas adicionais e imagens de dispositivos UEFI para permitir ou bloquear, respectivamente. Para que um gerenciador de inicialização possa ser executado, ele deve ser criptograficamente assinado com uma chave que é no db e não é no dbx.

Imagem do Windows 8: Protegendo o ambiente pré-SO com o UEFI

Como isso funciona em um sistema certificado do Windows 8 no mundo real

O OEM gera seu próprio PK, e a Microsoft fornece uma KEK que o OEM é necessário para pré-carregar no banco de dados KEK. A Microsoft assina o Bootloader do Windows 8 e usa sua KEK para colocar essa assinatura no Banco de Dados Autorizado. Quando o UEFI inicializa o computador, ele verifica o PK, verifica a KEK da Microsoft e, em seguida, verifica o carregador de inicialização. Se tudo parece bem, então o sistema operacional pode arrancar.

Imagem do Windows 8: Protegendo o ambiente pré-SO com o UEFIOnde sistemas operacionais de terceiros, como o Linux, entram?

Primeiro, qualquer distribuição Linux poderia escolher gerar uma KEK e pedir aos OEMs para incluí-la no banco de dados KEK por padrão. Eles teriam então tanto controle sobre o processo de inicialização quanto a Microsoft. Os problemas com isso, como explicado por Matthew Garrett, do Fedora, são: a) seria difícil fazer com que todos os fabricantes de PCs incluíssem a chave do Fedora, eb) seria injusto com outras distribuições Linux, porque suas chaves não seriam incluídas , já que distros menores não têm tantas parcerias OEM.

O que o Fedora escolheu fazer (e outras distribuições estão seguindo o exemplo) é usar os serviços de assinatura da Microsoft. Esse cenário exige o pagamento de US $ 99 à Verisign (a autoridade de certificação que a Microsoft usa) e concede aos desenvolvedores a capacidade de assinar seu gerenciador de inicialização usando a KEK da Microsoft. Como a KEK da Microsoft já estará na maioria dos computadores, isso permite que eles assinem o bootloader para usar o Secure Boot, sem exigir sua própria KEK. Ele acaba sendo mais compatível com mais computadores e custa menos em geral do que lidar com a configuração de seu próprio sistema de assinatura e distribuição de chaves. Há mais alguns detalhes sobre como isso funcionará (usando o GRUB, módulos Kernel assinados e outras informações técnicas) na postagem do blog mencionada anteriormente, que eu recomendo ler se você estiver interessado nesse tipo de coisa.

Suponha que você não queira lidar com o incômodo de se inscrever no sistema da Microsoft, ou não pagar US $ 99, ou apenas ter um ressentimento contra grandes corporações que começam com um M. Há outra opção para continuar usando o Secure Boot e executar um sistema operacional diferente do Windows. Certificação de hardware da Microsoft exige que os OEMs permitem que os usuários entrem no sistema no modo “custom” do UEFI, onde podem modificar manualmente os bancos de dados de inicialização segura e o PK. O sistema pode ser colocado no modo de configuração UEFI, onde o usuário pode até especificar seu próprio PK e assinar os próprios gerenciadores de inicialização..

Além disso, os próprios requisitos de certificação da Microsoft tornam obrigatório que os OEMs incluam um método para desabilitar o Secure Boot em sistemas não-ARM.. Você pode desligar o Secure Boot! Os únicos sistemas em que você não pode desativar a Inicialização Segura são os sistemas ARM que executam o Windows RT, que funcionam de maneira mais semelhante ao iPad, onde você não pode carregar sistemas operacionais personalizados. Embora eu deseje que seja possível alterar o sistema operacional em dispositivos ARM, é justo dizer que a Microsoft está seguindo o padrão da indústria em relação aos tablets aqui.

Inicialização tão segura não é inerentemente maligna?

Então, como você pode ver, o Secure Boot não é ruim, e não está restrito apenas ao uso com o Windows. A razão pela qual a FSF e outras pessoas estão tão preocupadas com isso é porque ela adiciona etapas extras ao uso de um sistema operacional de terceiros. As distribuições Linux podem não gostar de pagar para usar a chave da Microsoft, mas é a maneira mais fácil e econômica de fazer com que o Secure Boot funcione no Linux. Felizmente, é fácil desativar o Secure Boot e adicionar chaves diferentes, evitando assim a necessidade de lidar com o Microsoft.

Dada a quantidade de malware cada vez mais avançado, o Secure Boot parece ser uma ideia razoável. Não é para ser um plano maligno para dominar o mundo, e é muito menos assustador do que alguns especialistas em software livre querem que você acredite..

Leitura adicional:

- Requisitos de certificação de hardware da Microsoft

- Construindo o Windows 8: Protegendo o ambiente pré-SO com o UEFI

- Apresentação da Microsoft na implantação de inicialização segura e no gerenciamento de chaves

- Implementando o Boot Seguro UEFI no Fedora

- Visão geral de inicialização segura do TechNet

- Artigo da Wikipedia sobre UEFI

TL; DR: A inicialização segura impede que o malware infecte seu sistema em um nível baixo e indetectável durante a inicialização. Qualquer um pode criar as chaves necessárias para fazê-lo funcionar, mas é difícil convencer os fabricantes de computadores a distribuir seu chave para todos, para que você possa alternativamente optar por pagar à Verisign para usar a chave da Microsoft para assinar seus bootloaders e fazê-los funcionar. Você também pode desativar o Secure Boot em qualquer computador não-ARM.

Último pensamento, no que diz respeito à campanha da FSF contra o boot seguro: Algumas das suas preocupações (ou seja, torna mais difíceis para instalar sistemas operacionais livres) são válidos a um ponto. Dizer que as restrições “impedirão qualquer pessoa de inicializar qualquer coisa, exceto o Windows” é comprovadamente falso, pelas razões ilustradas acima. A campanha contra o UEFI / Secure Boot como uma tecnologia é míope, mal informada e é improvável que seja eficaz de qualquer maneira. É mais importante garantir que os fabricantes realmente sigam os requisitos da Microsoft para permitir que os usuários desabilitem o Secure Boot ou alterem as chaves, se assim desejarem..

Tem algo a acrescentar à explicação? Soe fora nos comentários. Quer ler mais respostas de outros usuários do Stack Exchange com experiência em tecnologia? Confira o tópico de discussão completo aqui.