Qual conta do Windows é usada pelo sistema quando ninguém está conectado?

Se você está curioso e aprendendo mais sobre como o Windows opera sob o capô, então você pode se perguntar quais processos ativos de “conta” estão sendo executados quando ninguém está logado no Windows. Com isso em mente, o post de perguntas e respostas do SuperUser de hoje tem respostas para um leitor curioso.

A sessão de perguntas e respostas de hoje nos é oferecida por cortesia do SuperUser - uma subdivisão do Stack Exchange, um agrupamento de sites de perguntas e respostas conduzido pela comunidade..

A questão

Leitor de Superusuários Kunal Chopra quer saber qual conta é usada pelo Windows quando ninguém está logado:

Quando ninguém está logado no Windows e a tela de login é exibida, qual conta de usuário são os processos atuais em execução (drivers de vídeo e som, sessão de login, qualquer software de servidor, controles de acessibilidade, etc.)? Não pode ser usuário ou usuário anterior porque ninguém está logado.

E quanto aos processos iniciados por um usuário, mas que continuam a ser executados após o logoff (por exemplo, servidores HTTP / FTP e outros processos de rede)? Eles mudam para a conta SYSTEM? Se um processo iniciado pelo usuário for alternado para a conta SYSTEM, isso indica uma vulnerabilidade muito séria. Esse processo executado por esse usuário continua a ser executado sob a conta desse usuário de alguma forma depois de ter feito logoff??

É por isso que o hack do SETHC permite que você use CMD como SYSTEM?

Qual conta é usada pelo Windows quando ninguém está logado?

A resposta

O contribuidor do SuperUser, Grawity, tem a resposta para nós:

Quando ninguém está logado no Windows e a tela de login é exibida, quais contas de usuário são os processos atuais em execução (drivers de vídeo e som, sessão de login, qualquer software de servidor, controles de acessibilidade, etc.)?

Quase todos os drivers são executados no modo kernel; eles não precisam de uma conta, a menos que iniciem espaço do usuário processos. Essa espaço do usuário os drivers são executados no SYSTEM.

Com relação à sessão de login, tenho certeza de que também usa o SYSTEM. Você pode ver logonui.exe usando o Process Hacker ou o SysInternals Process Explorer. Na verdade, você pode ver tudo assim.

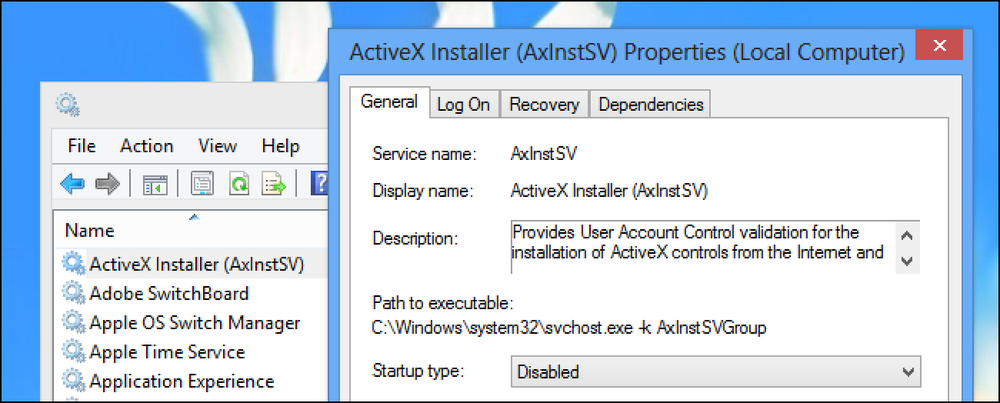

Quanto ao software de servidor, consulte os serviços do Windows abaixo.

E quanto aos processos iniciados por um usuário, mas que continuam a ser executados após o logoff (por exemplo, servidores HTTP / FTP e outros processos de rede)? Eles mudam para a conta SYSTEM??

Existem três tipos aqui:

- Processos Antecedentes Antigos Simples: Eles são executados sob a mesma conta de quem quer que tenha iniciado e não são executados após o logoff. O processo de logoff mata todos eles. Servidores HTTP / FTP e outros processos de rede não são executados como processos regulares em segundo plano. Eles correm como serviços.

- Processos de serviço do Windows: eles não são iniciados diretamente, mas pelo Gerente de serviço. Por padrão, os serviços são executados como LocalSystem (o que isanae diz igual a SYSTEM) pode ter contas dedicadas configuradas. Claro, praticamente ninguém incomoda. Eles apenas instalam o XAMPP, o WampServer ou algum outro software e o deixam rodar como SYSTEM (para sempre sem correção). Em sistemas Windows recentes, eu acho que os serviços também podem ter seus próprios SIDs, mas novamente eu não fiz muita pesquisa sobre isso ainda.

- Tarefas agendadas: são lançadas pelo Serviço Agendador de Tarefas em segundo plano e sempre executado sob a conta configurada na tarefa (geralmente quem criou a tarefa).

Se um processo iniciado pelo usuário for alternado para a conta SYSTEM, isso indica uma vulnerabilidade muito séria.

Não é uma vulnerabilidade porque você já deve ter privilégios de administrador para instalar um serviço. Ter privilégios de administrador já permite fazer praticamente tudo.

Veja também: Várias outras não vulnerabilidades do mesmo tipo.

Certifique-se de ler o resto desta discussão interessante através do link de discussão abaixo!

Tem algo a acrescentar à explicação? Som desligado nos comentários. Quer ler mais respostas de outros usuários do Stack Exchange com experiência em tecnologia? Confira o tópico de discussão completo aqui.