Wi-FI Protected Setup (WPS) é inseguro Veja por que você deve desativá-lo

O WPA2 com uma senha forte é seguro, desde que você desative o WPS. Você encontrará este guia em guias para proteger seu Wi-Fi em toda a web. Wi-Fi Protected Setup foi uma boa ideia, mas usá-lo é um erro.

Seu roteador provavelmente suporta WPS e provavelmente está ativado por padrão. Como o UPnP, esse é um recurso inseguro que torna sua rede sem fio mais vulnerável a ataques.

O que é o Wi-Fi Protected Setup??

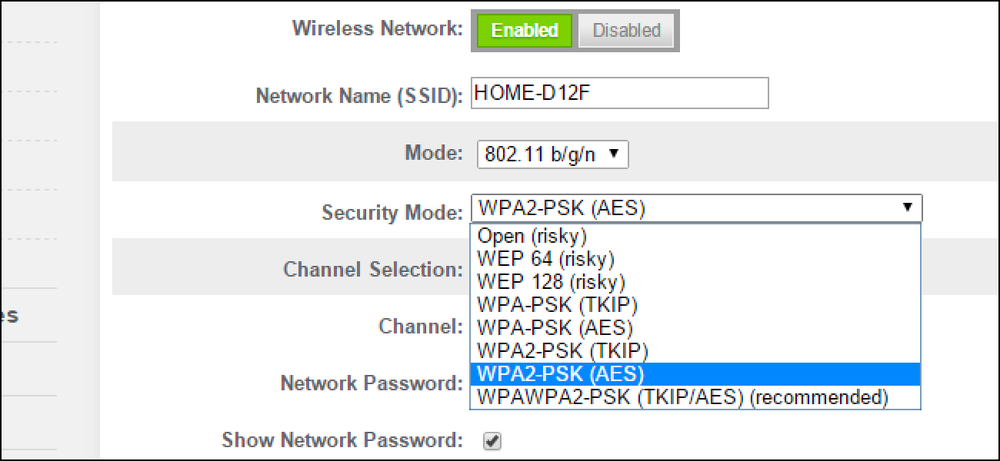

A maioria dos usuários domésticos deve estar usando o WPA2-Personal, também conhecido como WPA2-PSK. O "PSK" significa "chave pré-compartilhada". Você configura uma senha sem fio no roteador e fornece a mesma senha em cada dispositivo conectado à sua rede Wi-Fi. Isso basicamente fornece uma senha que protege sua rede Wi-FI contra acesso não autorizado. O roteador deriva uma chave de criptografia da sua frase secreta, que é usada para criptografar o tráfego da rede sem fio para garantir que as pessoas sem a chave não possam espioná-la..

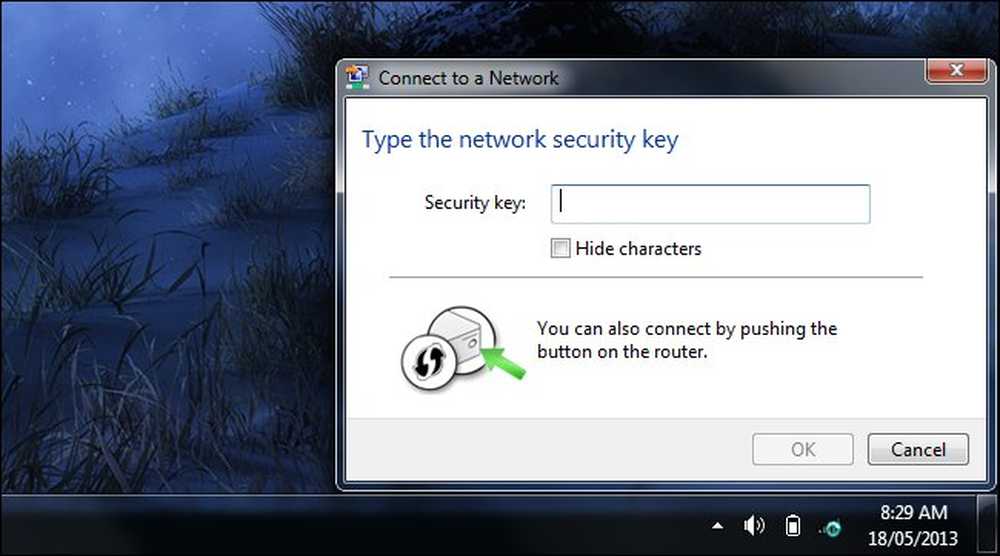

Isso pode ser um pouco inconveniente, já que você precisa inserir sua senha em cada novo dispositivo conectado. Wi-FI Protected Setup (WPS), foi criado para resolver este problema. Quando você se conecta a um roteador com o WPS ativado, verá uma mensagem informando que é possível usar uma maneira mais fácil de se conectar do que digitar sua senha de acesso Wi-Fi.

Por que a configuração protegida por Wi-Fi é insegura

Existem várias maneiras diferentes de implementar a configuração protegida por Wi-Fi:

PIN: O roteador tem um PIN de oito dígitos que você precisa inserir nos seus dispositivos para se conectar. Em vez de verificar o PIN de oito dígitos inteiro de uma só vez, o roteador verifica os quatro primeiros dígitos separadamente dos quatro últimos dígitos. Isso torna os PINs WPS muito fáceis de “força bruta”, adivinhando diferentes combinações. Existem apenas 11.000 códigos possíveis de quatro dígitos e, quando o software de força bruta obtém os quatro primeiros dígitos, o atacante pode passar para o resto dos dígitos. Muitos roteadores de consumidores não perdem tempo após um PIN errado do WPS ser fornecido, permitindo que os invasores adivinhem repetidamente. Um PIN WPS pode ser forçado brutalmente em cerca de um dia. [Fonte] Qualquer um pode usar o software chamado "Reaver" para quebrar um PIN do WPS.

Botão de pressão-Connect: Em vez de digitar um PIN ou senha, basta pressionar um botão físico no roteador depois de tentar se conectar. (O botão também pode ser um botão de software em uma tela de configuração.) Isso é mais seguro, pois os dispositivos só podem se conectar a esse método por alguns minutos depois que o botão é pressionado ou depois que um único dispositivo é conectado. Ele não estará ativo e disponível para explorar o tempo todo, como um PIN do WPS. A conexão por botão de pressão parece bastante segura, com a única vulnerabilidade sendo que qualquer pessoa com acesso físico ao roteador pode pressionar o botão e se conectar, mesmo que não saiba a senha da rede Wi-Fi.

PIN é obrigatório

Embora a conexão por botão seja indiscutivelmente segura, o método de autenticação por PIN é o método de linha de base obrigatório que todos os dispositivos WPS certificados devem suportar. É isso mesmo - a especificação WPS determina que os dispositivos devem implementar o método de autenticação mais inseguro.

Os fabricantes de roteadores não podem corrigir esse problema de segurança porque a especificação WPS exige o método inseguro de verificação de PINs. Qualquer dispositivo que esteja implementando o Wi-FI Protected Setup em conformidade com a especificação estará vulnerável. A especificação em si não é boa.

Você pode desativar o WPS??

Existem vários tipos diferentes de roteadores por aí.

- Alguns roteadores não permitem que você desative o WPS, não oferecendo nenhuma opção em suas interfaces de configuração para isso.

- Alguns roteadores fornecem uma opção para desabilitar o WPS, mas essa opção não faz nada e o WPS ainda está habilitado sem o seu conhecimento. Em 2012, essa falha foi encontrada em “todos os pontos de acesso sem fio Linksys e Cisco Valet… testados.” [Fonte]

- Alguns roteadores permitem que você desabilite ou habilite o WPS, não oferecendo opções de métodos de autenticação.

- Alguns roteadores permitirão que você desabilite a autenticação WPS baseada em PIN enquanto ainda estiver usando a autenticação por botão de pressão.

- Alguns roteadores não suportam WPS. Estes são provavelmente os mais seguros.

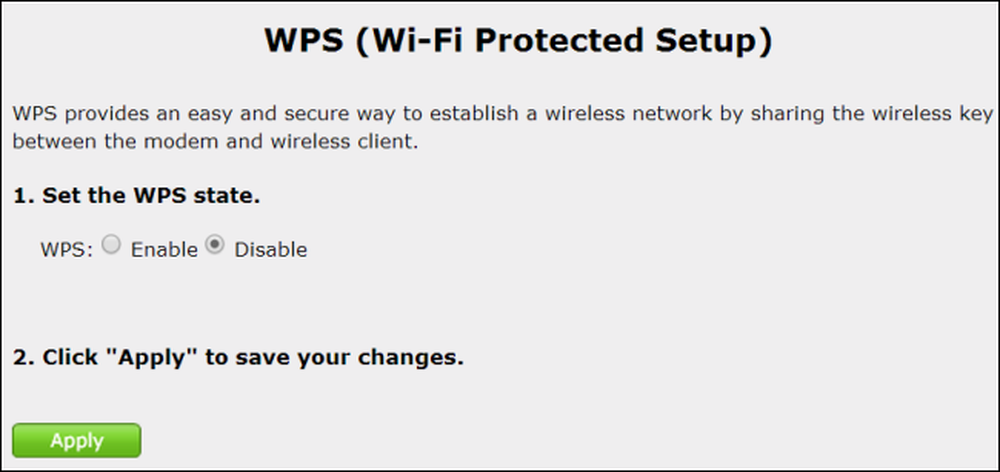

Como desativar o WPS

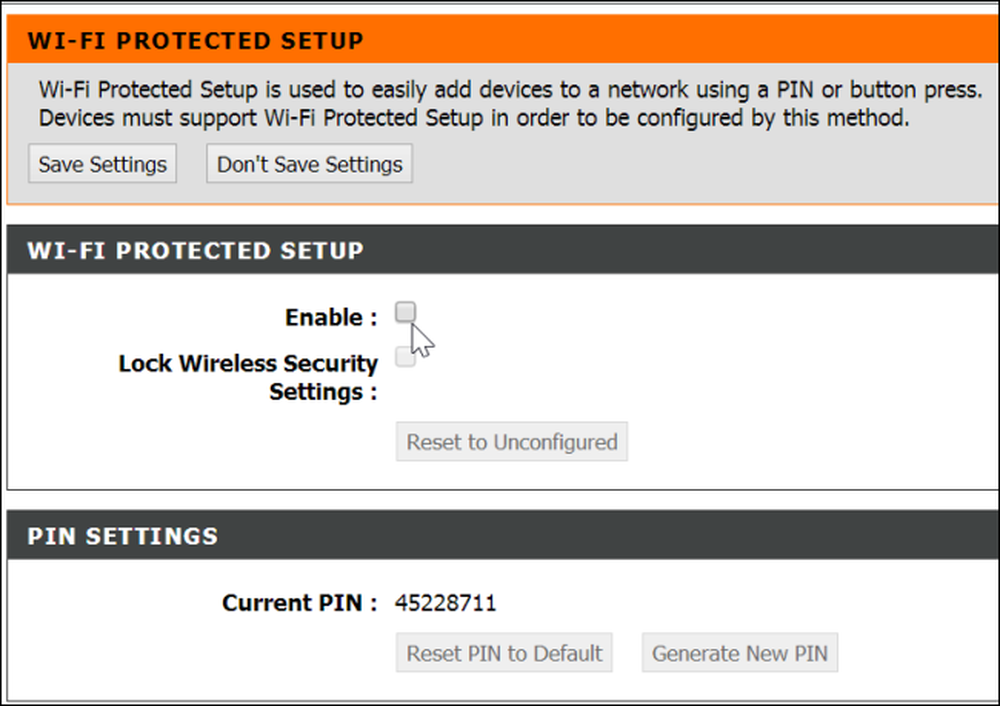

Se o seu roteador permitir que você desative o WPS, você provavelmente encontrará essa opção em Configuração Protegida Wi-FI ou WPS em sua interface de configuração baseada na Web..

Você deve pelo menos desativar a opção de autenticação baseada em PIN. Em muitos dispositivos, você só poderá escolher ativar ou desativar o WPS. Escolha desativar o WPS se essa for a única opção que você pode fazer.

Estaríamos um pouco preocupados em deixar o WPS ativado, mesmo que a opção PIN pareça estar desativada. Dado o péssimo registro dos fabricantes de roteadores quando se trata de WPS e outros recursos inseguros como o UPnP, não é possível que algumas implementações do WPS continuem a tornar a autenticação baseada em PIN disponível mesmo quando parece estar desativada??

Claro, você poderia, teoricamente, ser seguro com o WPS ativado, desde que a autenticação baseada em PIN fosse desativada, mas por que correr o risco? Tudo o que o WPS realmente faz é permitir que você se conecte ao Wi-Fi com mais facilidade. Se você criar uma frase secreta que possa ser facilmente lembrada, poderá se conectar com a mesma rapidez. E isso é apenas um problema na primeira vez - depois de conectar um dispositivo uma vez, você não precisará fazer isso novamente. WPS é muito arriscado para um recurso que oferece um benefício tão pequeno.

Crédito de imagem: Jeff Keyzer no Flickr