Crapware zumbi Como funciona a tabela binária da plataforma Windows

Poucas pessoas notaram na época, mas a Microsoft adicionou um novo recurso ao Windows 8 que permite aos fabricantes infectar o firmware UEFI com o crapware. O Windows continuará instalando e ressuscitando esse software de lixo eletrônico mesmo depois de executar uma instalação limpa.

Esse recurso continua presente no Windows 10 e é absolutamente confuso o motivo pelo qual a Microsoft daria tanto poder aos fabricantes de PCs. Ele destaca a importância de comprar PCs da Microsoft Store - mesmo a execução de uma instalação limpa pode não se livrar de todo o bloatware pré-instalado.

WPBT 101

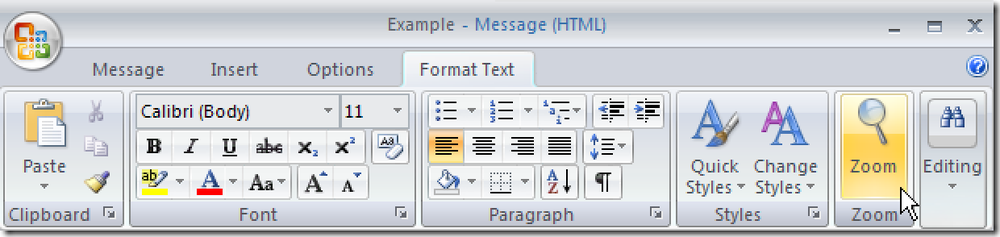

A partir do Windows 8, um fabricante de PCs pode incorporar um programa - basicamente um arquivo .exe do Windows - ao firmware UEFI do PC. Isso é armazenado na seção “Tabela Binária da Plataforma Windows” (WPBT) do firmware UEFI. Sempre que o Windows inicializa, ele consulta o firmware UEFI desse programa, copia-o do firmware para a unidade do sistema operacional e o executa. O próprio Windows não oferece nenhuma maneira de impedir que isso aconteça. Se o firmware UEFI do fabricante o oferecer, o Windows o executará sem questionar.

O LSE da Lenovo e seus furos de segurança

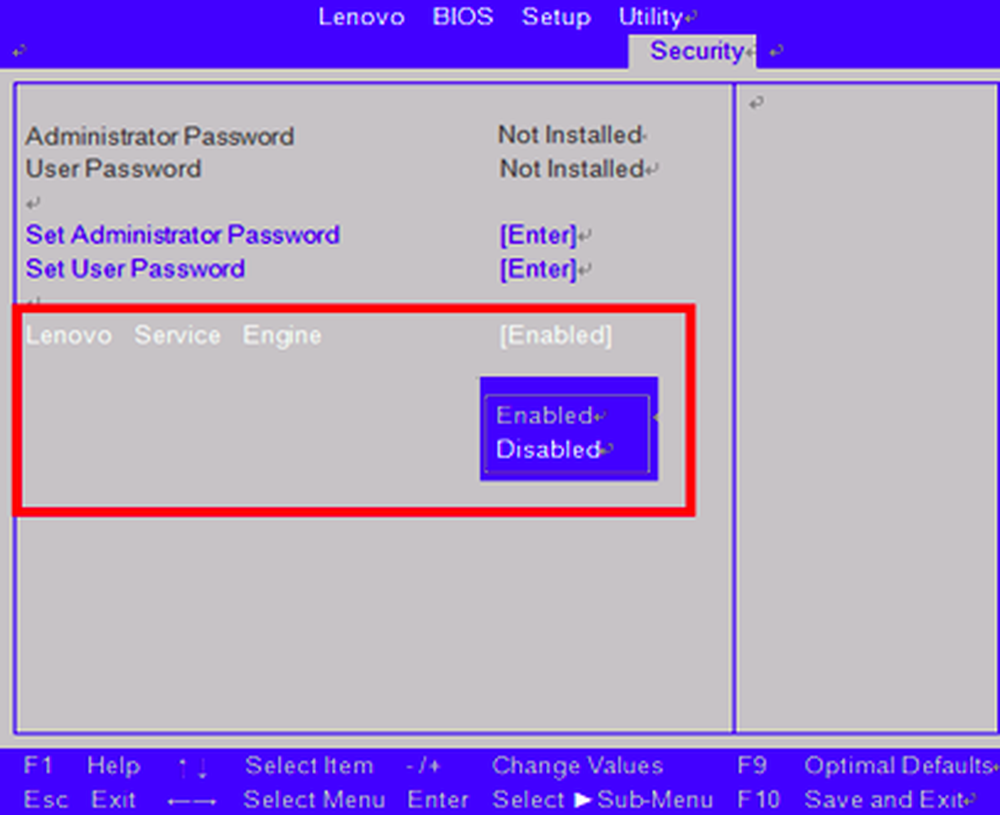

É impossível escrever sobre esse recurso questionável sem notar o caso que chamou a atenção do público. A Lenovo vendeu uma variedade de PCs com algo chamado “Lenovo Service Engine” (LSE) habilitado. Veja o que a Lenovo alega ser uma lista completa de PCs afetados.

Quando o programa é executado automaticamente pelo Windows 8, o Lenovo Service Engine faz o download de um programa chamado OneKey Optimizer e relata alguns dados de volta à Lenovo. A Lenovo configura serviços de sistema projetados para baixar e atualizar software da Internet, tornando impossível removê-los - eles até mesmo retornam automaticamente após uma instalação limpa do Windows.

A Lenovo foi ainda mais longe, estendendo essa técnica obscura para o Windows 7. O firmware UEFI verifica o arquivo C: \ Windows \ system32 \ autochk.exe e substitui-o pela própria versão da Lenovo. Este programa é executado na inicialização para verificar o sistema de arquivos no Windows, e esse truque permite que a Lenovo faça essa prática desagradável funcionar também no Windows 7. Isso só mostra que o WPBT nem é necessário - os fabricantes de PCs podem ter seus firmwares sobrescrevendo arquivos de sistema do Windows..

A Microsoft e a Lenovo descobriram uma grande vulnerabilidade de segurança com isso que pode ser explorada, então a Lenovo, felizmente, parou de enviar PCs com esse lixo desagradável. A Lenovo oferece uma atualização que removerá o LSE dos notebooks e uma atualização que removerá o LSE dos desktops. No entanto, eles não são baixados e instalados automaticamente, portanto, muitos PCs Lenovo provavelmente mais afetados continuarão tendo esse lixo eletrônico instalado em seu firmware UEFI..

Este é apenas mais um problema de segurança desagradável do fabricante do PC que nos trouxe PCs infectados com Superfish. Não está claro se outros fabricantes de PC abusaram do WPBT de forma semelhante em alguns de seus PCs.

O que a Microsoft diz sobre isso?

Como a Lenovo observa:

“A Microsoft lançou recentemente diretrizes de segurança atualizadas sobre a melhor forma de implementar esse recurso. O uso do LSE pela Lenovo não é consistente com essas diretrizes e, portanto, a Lenovo parou de enviar modelos de desktop com este utilitário e recomenda que os clientes com esse utilitário executem um utilitário de “limpeza” que remova os arquivos LSE da área de trabalho.

Em outras palavras, o recurso Lenovo LSE que usa o WPBT para fazer o download de lixo eletrônico da Internet foi permitido sob o design original e as diretrizes da Microsoft para o recurso WPBT. As diretrizes só agora foram refinadas.

A Microsoft não oferece muitas informações sobre isso. Há apenas um único arquivo .docx - nem mesmo uma página da web - no site da Microsoft com informações sobre esse recurso. Você pode aprender tudo o que quiser lendo o documento. Ele explica o raciocínio da Microsoft para incluir esse recurso, usando um software anti-furto persistente como exemplo:

“O objetivo principal do WPBT é permitir que o software crítico persista mesmo quando o sistema operacional foi alterado ou reinstalado em uma configuração“ limpa ”. Um caso de uso para o WPBT é habilitar o software antirroubo que é necessário para persistir caso um dispositivo tenha sido roubado, formatado e reinstalado. Neste cenário, a funcionalidade WPBT fornece a capacidade para o software anti-roubo reinstalar-se no sistema operacional e continuar a funcionar conforme o esperado. ”

Essa defesa do recurso só foi adicionada ao documento após a Lenovo tê-lo usado para outros fins.

O seu PC inclui software WPBT??

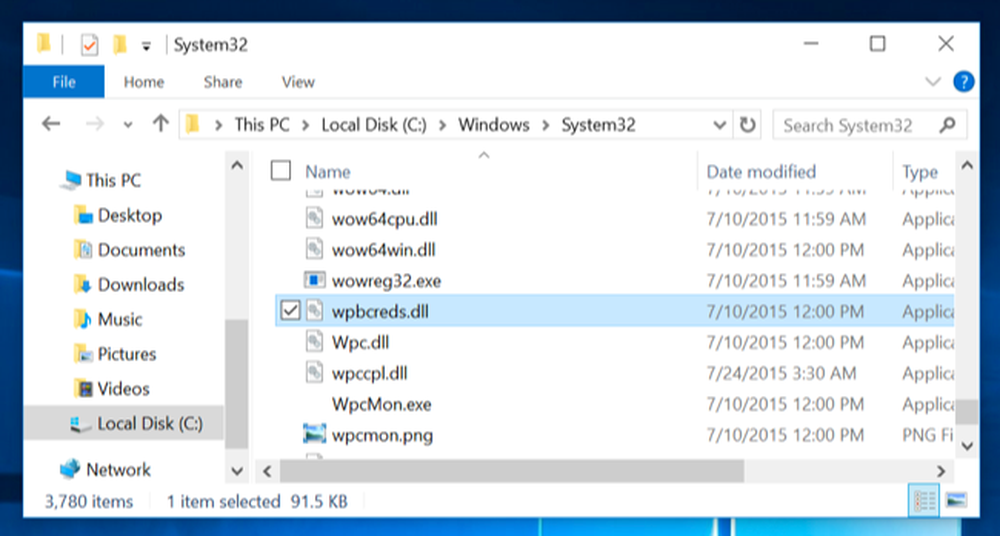

Nos PCs que usam o WPBT, o Windows lê os dados binários da tabela no firmware UEFI e os copia para um arquivo denominado wpbbin.exe na inicialização.

Você pode verificar seu próprio PC para ver se o fabricante incluiu software no WPBT. Para descobrir, abra o diretório C: \ Windows \ system32 e procure por um arquivo chamado wpbbin.exe. O arquivo C: \ Windows \ system32 \ wpbbin.exe existe somente se o Windows copiá-lo do firmware UEFI. Se não estiver presente, o fabricante do seu PC não utilizou o WPBT para executar automaticamente o software no seu PC..

Evitando WPBT e outros junkwares

A Microsoft criou mais algumas regras para esse recurso após a falha de segurança irresponsável da Lenovo. Mas é desconcertante que esse recurso exista em primeiro lugar - e especialmente desconcertante que a Microsoft forneceria aos fabricantes de PCs sem quaisquer requisitos de segurança claros ou diretrizes sobre seu uso.

As diretrizes revisadas instruem os OEMs a garantir que os usuários possam realmente desabilitar esse recurso, caso não o desejem, mas as diretrizes da Microsoft não impediram os fabricantes de PC de abusarem da segurança do Windows no passado. Testemunhar que os PCs de envio da Samsung com o Windows Update foram desativados porque isso era mais fácil do que trabalhar com a Microsoft para garantir que os drivers apropriados fossem adicionados ao Windows Update.

Este é mais um exemplo de fabricantes de PCs que não levam a sério a segurança do Windows. Se você planeja comprar um novo PC com Windows, recomendamos que compre um na Microsoft Store, a Microsoft realmente se preocupa com esses PCs e garante que eles não possuam software nocivo como o Superfish da Lenovo, o Disable_WindowsUpdate.exe da Samsung, o recurso LSE da Lenovo, e todo o outro lixo que um PC típico pode vir com.

Quando escrevemos isso no passado, muitos leitores responderam que isso era desnecessário, porque você sempre poderia simplesmente executar uma instalação limpa do Windows para se livrar de qualquer bloatware. Bem, aparentemente isso não é verdade - a única maneira infalível de obter um Windows PC livre de bloatware é da Microsoft Store. Não deveria ser assim, mas é.

O que é particularmente preocupante sobre o WPBT não é apenas o fracasso completo da Lenovo em usá-lo para transformar vulnerabilidades de segurança e junkware em instalações limpas do Windows. O que é especialmente preocupante é o fato de a Microsoft fornecer recursos como esse para os fabricantes de PC - especialmente sem limitações ou orientações adequadas..

Também levou vários anos até que esse recurso se tornasse notado no mundo da tecnologia mais ampla, e isso só aconteceu devido a uma vulnerabilidade de segurança desagradável. Quem sabe quais outros recursos desagradáveis são introduzidos no Windows para os fabricantes de PC abusarem. Fabricantes de PC estão arrastando a reputação do Windows através da sujeira e a Microsoft precisa controlá-los.

Crédito de imagem: Cory M. Grenier no Flickr