Dicas e Truques Avançados para Melhor Privacidade e Segurança Online

Com redes sociais e muitos lugares para passar o tempo on-line, é importante estar ciente de medidas de segurança que você pode tomar e que armadilhas para evitar. Com a configuração padrão de estoque de seus sistemas e navegadores, você deve estar seguro, mas se você está seguro o suficiente depende de quão sério você leva sua segurança e privacidade online.

A necessidade da hora é ir além da segurança simples medidas e optar por técnicas avançadas para desfrutar de uma experiência online segura, segura e privada. Aqui estão algumas das medidas de segurança que você deve conhecer e tomar cuidado, para se tornar mais seguro online.

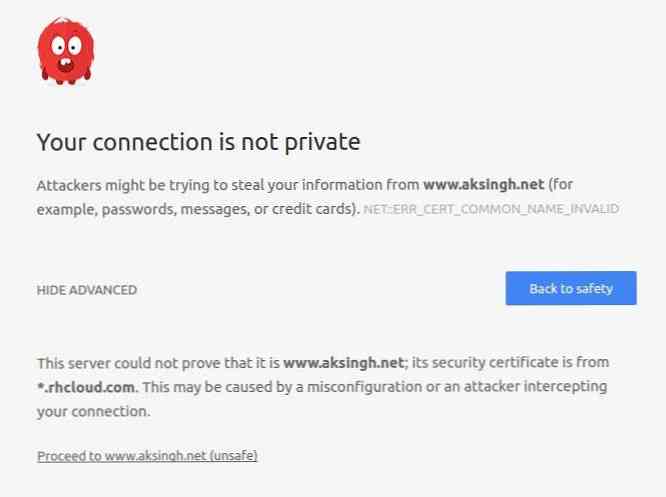

Sempre verifique se há sinais indicadores

Existem alguns sinais indicadores que indicam um problema ou algo suspeito com um site.

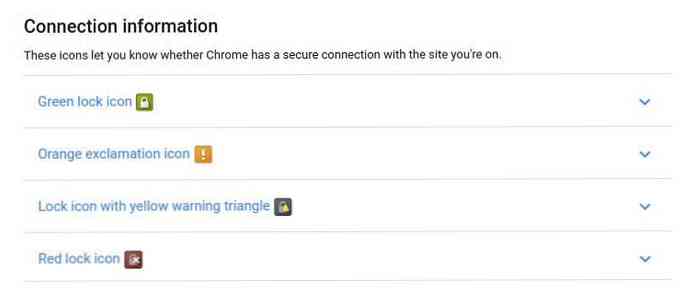

- Ícones de cadeado: Cadeado verde é bom, mas qualquer outra cor (laranja, amarelo ou vermelho) indica um problema.

- HTTPS na barra de endereço: HTTPS significa que o site está em uma conexão segura (e segura de olhos curiosos). Até janeiro de 2017, o Chrome rotulará as conexões HTTP como não seguras.

- Alertas de phishing e malware: Esses alertas fornecidos pelo navegador significam que o site é inseguro para visitar e não deve ser visto, em qualquer caso.

- Anexos suspeitos no email: E-mails com anexos suspeitos são provavelmente spam e podem levar a ataques de phishing

Estes são os indicadores de que o site ou página que você está visualizando não é seguro / protegido, conhecido por ter malware ou explorado para uso malicioso, como enganar pessoas, invadir seus dados, etc. Há também perigo manipulação de detalhes de pagamento levando a potenciais roubos ou outros ataques.

Não compartilhe informações com estranhos ou novos amigos

Com o uso crescente de redes sociais, corremos o risco de compartilhar demais o que não devemos. Se não tivermos cuidado, isso pode levar a problemas de roubo de identidade ou casos de perseguição. Se você não estiver familiarizado com as configurações de privacidade ou segurança, aqui estão algumas ferramentas e postagens com dicas que você pode usar para definir configurações de privacidade em redes sociais populares.

- Facebook: Verificação de Privacidade, Dicas de Segurança, Princípios Básicos sobre Privacidade, 5 Configurações de Privacidade do Facebook que Você Deve Saber, Como Usar as Configurações de Privacidade Misteriosas do Facebook

- Twitter: Protegendo tweets, dicas de segurança de conta, privacidade do Twitter e dicas de segurança

- Google+: Como você compartilha informações, segurança do Google+, privacidade e segurança

- LinkedIn: Configurações de conta e privacidade, 5 maneiras de proteger sua conta do LinkedIn, 6 dicas de segurança e privacidade para ajudá-lo a lidar com a atual crise de segurança do LinkedIn

Sempre tenha endereços de e-mail alternativos

A venda de endereços de e-mail e dados pessoais é desenfreada on-line, para não mencionar muito fácil de procurar. Além disso, os casos de hackers também levam à exposição de dados de usuários referentes a contas online. Aqui é onde ter e-mails alternativos pode ser útil.

Usar apenas um e-mail em todos os lugares pode permitir que pessoas mal-intencionadas consigam e direcionem o e-mail para spam ou roubo de identidade. É uma boa ideia ter um email alternativo, para enviando e-mails a estranhos, inscrevendo-se em boletins informativos ou preenchendo formulários em sites desconhecidos ou não confiáveis.

Este segundo e-mail recebe todo o spam inevitável ou e-mails indesejados enquanto o e-mail oficial permanece limpo e não exposto. Além disso, você sempre pode encaminhar e-mails importantes do segundo endereço ao seu email principal e definir um filtro para manter esses emails em uma pasta separada.

Basta adicionar o segundo e-mail à primeira conta de e-mail (usando SMTP) e enviar e-mails como o segundo e-mail diretamente apenas do seu e-mail oficial. Desta forma o seu conta de e-mail principal é bem organizada, livre de spam e até mesmo você não precisa fazer login em outra conta para realizar tarefas menos seguras.

Para criar uma conta de e-mail secundária ou temporária, você sempre pode usar um dos provedores de e-mail populares ou optar por um provedor de e-mail temporário / anônimo:

- Zoho Mail: Um dos principais provedores de e-mail em que você pode criar uma conta separada para envio por e-mail de terceiros¢"Inscreva-se no Zoho Mail]

- Correio da AOL: Um dos provedores de e-mail mais antigos e confiáveis que permite criar endereços de e-mail e seus aliases [Sobre¢"Criar nome de usuário da AOL]

- Trashmail: Um provedor de email temporário super fácil que não pede para você registrar um endereço - você só precisa usá-lo [Sobre | Use o Trashmail]

- Correio anônimo do HMA: Permite criar uma conta de e-mail com validade expirada que exija zero informações pessoais de você [Sobre | Inscrever-se para o email anônimo

Também estão incluídos dicas e tutoriais para gerenciar sua caixa de correio com vários IDs de email em uma única caixa de entrada para provedores de email populares:

- Como encaminhar e-mails no Gmail, no Outlook e no Yahoo Mail

- Como usar / configurar filtros no Gmail, Outlook e Yahoo Mail

- Como enviar e-mails de endereços de e-mail diferentes ou secundários ou usando um alias no Gmail, Outlook e Yahoo Mail

Evite fazer login em contas pessoais no local de trabalho

Manter os negócios e o lazer separados é sempre uma boa ideia, especialmente quando se trata de contas pessoais no local de trabalho. Evite usar seu endereço de e-mail pessoal no trabalho e Nunca acesse contas particulares como sua conta bancária enquanto no trabalho.

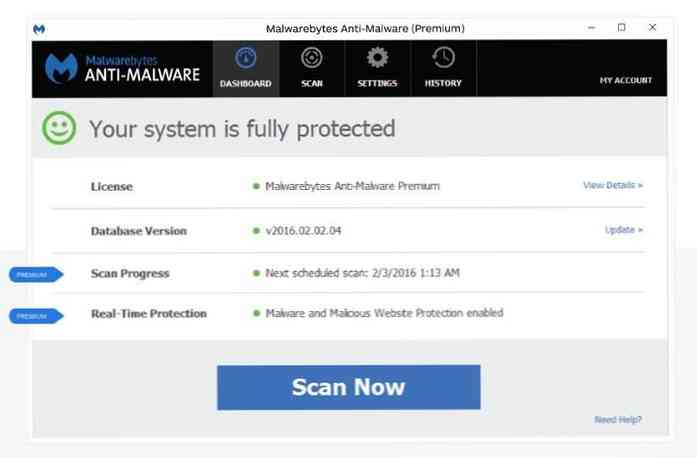

Se você é realmente obrigado a acessar suas contas pessoais por qualquer motivo, então lembre-se de faça uma verificação de segurança usando um anti-malware. Além disso, se você for o proprietário ou administrador de seu sistema e procurar por qualquer programa suspeito (embora seja difícil encontrar um software de rastreamento com facilidade, pois ele está oculto).

Como uma solução alternativa, você sempre pode use seu smartphone junto com o pacote de dados para enviar e-mails pessoais sem ser rastreado de qualquer forma pelo seu empregador. Se você está usando o mesmo no WiFi do seu empregador, então considere usar Tor ou uma VPN (discutido abaixo) ou criptografando o conteúdo do email para segurança (discutido abaixo também).

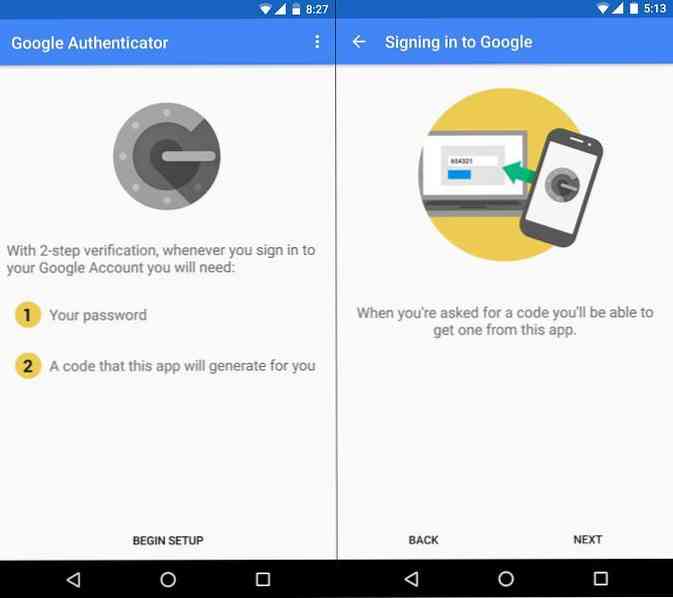

Ativar autenticação de dois fatores

A autenticação de dois fatores é um mecanismo de segurança que solicita segunda chave ou senha Em adição ao senha. O mesmo tem sido usado por sistemas de alta segurança (na forma de hard tokens RSA), mas agora é gerado e enviado por texto ou email ou gerado usando um aplicativo inteligente.

A autenticação de dois fatores impede que os bisbilhoteiros acessem suas contas on-line - mesmo que eles tenham suas senhas de alguma forma. Observe que não há suporte em todos os sites ou serviços, no entanto, muitos provedores populares usam esse recurso de segurança (veja abaixo).

- Google: Envia um código de verificação de 6 dígitos usando uma mensagem de texto ou um pode gerar o mesmo através do seu aplicativo Authenticator [Sobre | Download | Como ativar]

- Facebook: Seu menos conhecido â???Aprovação de Login'recurso envia um código PIN de 6 dígitos via SMS quando alguém tenta efetuar login de uma nova máquina [Sobre | Como ativar]

Use Tor ou um serviço de VPN

Tor é um roteador de tráfego on-line e codificador, permitindo que todos acreditem que você está usando a Web de um local diferente e criptografando seu tráfego para salvaguarda contra olhares indiscretos.

UMA VPN é um codificador de tráfego para disfarçar e proteger seus dados da Web para evitar rastreamento e censura de hackers, empregadores, ISPs e governos.

Usando Tor ou uma VPN impede que terceiros monitorem suas atividades e mantém você seguro de vários tipos de hacks e ataques. Ambas as tecnologias rotear suas sessões da web dentro de túneis criptografados para salvaguardar a sua privacidade.

Pode-se pensar neste túnel como um fio telefônico privado e autônomo entre você e a rede Tor ou o provedor de VPN. Isso garante que nenhuma outra pessoa possa verificar ou rastrear suas atividades on-line ou examinar seus dados.

Confira abaixo como baixar e configurar facilmente o Tor ou as VPNs populares:

- Tor: Roteador de tráfego peer-to-peer, gratuito para e por entusiastas da privacidade [Sobre | Download | Como instalar]

- CyberGhost: Serviço VPN popular e gratuito conhecido e confiável por sua qualidade [Sobre | Download | Como instalar]

- Spotflux: Provedor de VPN gratuito com recursos de adblock e compactação de dados [Sobre | Download | Como instalar]

Criptografar tudo

A criptografia empacota os dados privados, incluindo senhas, finanças, imagens e vídeos dentro de contêineres protegidos por senha que funcionam como â???uma caixa com fechadura'. Essa caixa trancada pode ser aberto apenas por você e outras partes autorizadas (com senha). Isso ajudará você a manter suas comunicações privadas e, portanto, evitar vários tipos de ataques ou roubos.

Confira abaixo algumas das ferramentas que ajudam a criptografar seus e-mails, mensagens instantâneas, documentos on-line, dados sobre armazenamento em nuvem, etc .:

- Tutanota: Inspirado pelo princípio FOSS, oferece um serviço de e-mail criptografado completamente gratuito e pronto para uso [Sobre | Inscrever-se]

- Hushmail: Fornece recursos de segurança aprimorados para manter seus e-mails seguros e protegidos (incluindo anexos) [Sobre | Cadastre-se gratuitamente]

- ChatCrypt: Criptografa suas mensagens, tornando-as legíveis somente pelos participantes que possuem a mesma senha secreta [Sobre | Como funciona]

- Cyph: Um aplicativo de mensageiro gratuito no navegador com criptografia end-to-end integrada para conversas privadas e criptografadas [Sobre | Como usar]

- DocSecrets: Um complemento para o Google Docs que criptografa informações confidenciais (como senhas) e destaca os textos secretos [Sobre | Download | Como usar]

- Cryptomator: Uma ferramenta de criptografia gratuita do lado do cliente para criptografar seus arquivos antes de enviá-los ou armazená-los em qualquer armazenamento em nuvem on-line [Sobre | Como usar | Download]

- SecureGmail: Uma ferramenta gratuita do Streak para enviar e-mails criptografados usando o seu Gmail favorito (a senha do solicitante é lida) [Sobre | Como usar | Download]

- Mailvelope: Uma ferramenta de criptografia de email de código aberto que funciona para o Gmail, Outlook, Yahoo Mail e alguns outros [Sobre | Download | Como usar]

Use tracki - Ghostery: Protege você dos rastreadores desconhecidos e dá a você o poder de gerenciar seus dados pessoais [Sobre | Download]

- Desconectar: Suporta navegação e pesquisa privadas e evita que malwares e adwares de sites acompanhem suas atividades [Sobre | Download | Como usar]

- Adblock Plus: Bloqueia vários rastreadores, anúncios irritantes, domínios comprometidos, pop-ups e anúncios em vídeo enquanto navega na Web [Sobre | Download]

- Texugo de Privacidade: Bloqueia os anúncios de espionagem e rastreadores invisíveis de monitorar suas ações on-line (e vem da EFF) [Sobre | Download]

plugins ng-blocker

Os plugins de bloqueio de rastreamento são extensões do navegador que ajudam você livrar-se dos rastreadores on-line, agências de publicidade e outras organizações que rastreiam e alimentam seus dados. Tais rastreadores manter registro de tudo que você faz online (quais sites você visita, quais pesquisas você faz, em quais anúncios você clica etc.).

O uso de plug-ins de bloqueio de tráfego ou bloqueadores de anúncios em seu navegador permite navegar na web em particular sem ninguém monitorar suas atividades on-line para obter lucros monetários. Isso também minimiza o tempo de carregamento da página e economiza sua largura de banda de Internet (por pequena razão, embora).

Encontre abaixo os links para baixar e configurar esses plug-ins de vários navegadores e plataformas cruzadas:

Entenda os cookies do navegador

A maioria dos sites instala cookies no seu navegador, que são usado para rastrear sua sessão dados e informações de login do usuário, desde que você esteja navegando no mesmo site.

Alguns cookies também são usados para rastreamento entre sites, para servir adware e mostrar pop-ups irritantes. Hackers podem, infelizmente, sequestrar estes para ter acesso às suas contas logadas.

Instalar ferramentas de gerenciamento de cookies

Para evitar que os cookies rastreiem seus dados ou revelem informações importantes, é necessário gerenciar cookies usando ferramentas de gerenciamento de cookies.

Essas ferramentas oferecem controle total sobre cookies no navegador - exibem, gerenciam ou limpam / apagam. Ao armazenar os cookies certos e excluir todos os cookies suspeitos ou sensíveis (que contêm informações de login ou de conta), você pode ter certeza de que eles não comprometerão a segurança de seus dados ou de contas autenticadas..

- Gerente de Cookie: Um add-on do Google Chrome que permite adicionar, editar e excluir cookies através da barra de ferramentas [Sobre | Download]

- Firebug: Um add-on do Firefox que gerencia cookies no seu navegador e ajuda a filtrá-los e excluí-los facilmente [Sobre | Download | Como instalar]

- IECookiesView: Uma ferramenta de terceiros que detalha todos os cookies no Internet Explorer e ajuda você a gerenciá-los [Sobre | Download]

Você achou útil proteger sua experiência on-line? Você conhece mais alguma dica? Por favor, compartilhe seu conhecimento e experiência conosco através da seção de comentários abaixo.